Компания ESET сообщает о раскрытии масштабной кибератаки с использованием шпионского программного обеспечения Win32/Potao, нацеленной на правительство и военные ведомства Украины. Расследование показало, что вредоносная кампания с использованием данной угрозы длится уже четыре года.

Вредоносное семейство Potao относится к троянским программам, предназначенных для кражи паролей и конфиденциальной информации, а также пересылки полученных данных на удаленный сервер. Таким образом, угроза Win32/Potao представляет собой мощный инструмент для кибершпионажа. Атаки с использованием данного программного обеспечения относятся к типу постоянных угроз повышенной сложности (Advanced Persistent Threat) и применяются для осуществления масштабных целенаправленных киберкампаний.

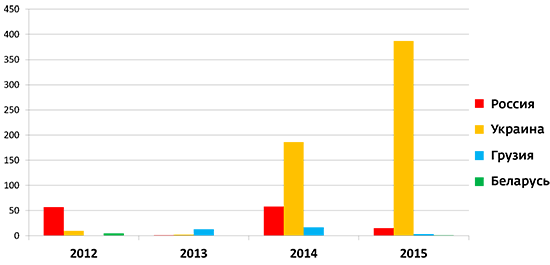

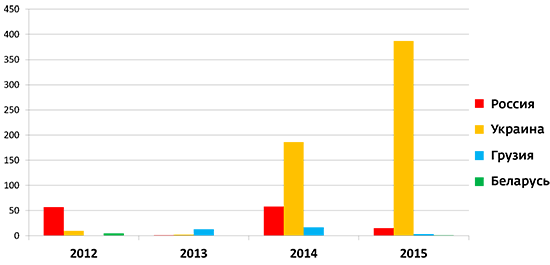

Наибольшее количество заражений было выявлено в Украине, а также других странах СНГ, в том числе России, Грузии и Беларусии.

Первые атаки с использованием Potao были произведены еще в 2011 году. Потенциальные жертвы получали SMS-сообщения с вредоносной ссылкой, переход по которой запускал загрузку вируса. Но на то время угроза осталась вне поля зрения. В 2014-2015 годах, согласно данным ESET LiveGrid, количество заражений значительно увеличилось. По словам экспертов ESET, повышение активности данной угрозы связано с обновлением механизма заражения — теперь шпионская программа может осуществлять атаку, используя съемные USB-носители, а также маскироваться под документы Word и Excel.

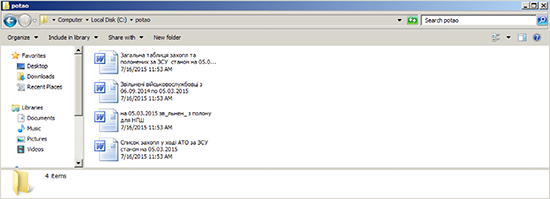

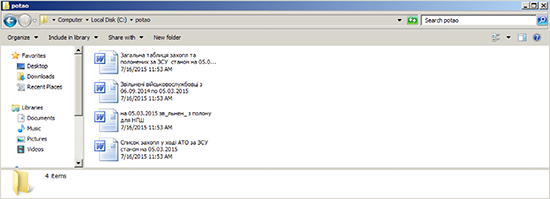

В 2014 году «Операция Potao» начала активно разворачиваться в Украине, по принципу уже известной угрозы BlackEnergy, а в марте 2015 года специалисты ESET обнаружили образцы данной вредоносной программы на ряде стратегических объектов, включая правительство, военные структуры и крупное информационное агентство. Атаки осуществлялись с помощью фишинговых сообщений электронной почты с вредоносными вложениями – исполняемыми файлами под видом документов Microsoft Word с привлекающими внимание названиями.

Также в ходе расследования экспертами ESET было выявлено, что Potao используется для осуществления шпионажа за членами МММ — финансовый пирамиды, популярной в России и Украине.

Кроме того, специалисты ESET обнаружили еще один интересный факт о Win32/Potao. Была выявлена связь с TrueCrypt — бесплатной программой для шифрования данных. В некоторых случаях с ресурса truecryptrussia.ru пользователи загружали зараженное приложение, содержащее в себе бэкдор для осуществления целенаправленной атаки. Поскольку другие образцы программы не были заражены, можно сделать вывод, что киберпреступники выбирали жертв, следуя свои критериям. Продукты ESET детектируют данную угрозу как Win32/FakeTC. По данным из отчета ESET, российский ресурс truecryptrussia.ru также выступал в сервера для управления и контролем бэкдора (С&С).

20 июля 2015 года в Грузии была выявлена новая атака Potao, во время которой заражение осуществлялось с помощью pdf-файла. Это говорит о том, что данная кибергруппа активно продолжают свою вредоносную деятельность. В связи с этим специалисты ESET настоятельно рекомендуют пользователям быть предельно осторожными, не открывать подозрительные вложения и не переходить по ссылкам, полученным из неизвестных источников, а также использовать надежные комплексные антивирусные решения.

Компания ESET — лидер в области проактивного обнаружения — сообщает о раскрытии масштабной кибератаки с использованием шпионского программного обеспечения Win32/Potao, нацеленной на правительство и военные ведомства Украины. Расследование показало, что вредоносная кампания с использованием данной угрозы длится уже четыре года.

Вредоносное семейство Potao относится к троянским программам, предназначенных для кражи паролей и конфиденциальной информации, а также пересылки полученных данных на удаленный сервер. Таким образом, угроза Win32/Potao представляет собой мощный инструмент для кибершпионажа. Атаки с использованием данного программного обеспечения относятся к типу постоянных угроз повышенной сложности (Advanced Persistent Threat) и применяются для осуществления масштабных целенаправленных киберкампаний.

Наибольшее количество заражений было выявлено в Украине, а также других странах СНГ, в том числе России, Грузии и Беларусии.

Первые атаки с использованием Potao были произведены еще в 2011 году. Потенциальные жертвы получали SMS-сообщения с вредоносной ссылкой, переход по которой запускал загрузку вируса. Но на то время угроза осталась вне поля зрения. В 2014-2015 годах, согласно данным ESET LiveGrid, количество заражений значительно увеличилось. По словам экспертов ESET, повышение активности данной угрозы связано с обновлением механизма заражения — теперь шпионская программа может осуществлять атаку, используя съемные USB-носители, а также маскироваться под документы Word и Excel.

В 2014 году «Операция Potao» начала активно разворачиваться в Украине, по принципу уже известной угрозы BlackEnergy, а в марте 2015 года специалисты ESET обнаружили образцы данной вредоносной программы на ряде стратегических объектов, включая правительство, военные структуры и крупное информационное агентство. Атаки осуществлялись с помощью фишинговых сообщений электронной почты с вредоносными вложениями – исполняемыми файлами под видом документов Microsoft Word с привлекающими внимание названиями.

Также в ходе расследования экспертами ESET было выявлено, что Potao используется для осуществления шпионажа за членами МММ — финансовый пирамиды, популярной в России и Украине.

Кроме того, специалисты ESET обнаружили еще один интересный факт о Win32/Potao. Была выявлена связь с TrueCrypt — бесплатной программой для шифрования данных. В некоторых случаях с ресурса truecryptrussia.ru пользователи загружали зараженное приложение, содержащее в себе бэкдор для осуществления целенаправленной атаки. Поскольку другие образцы программы не были заражены, можно сделать вывод, что киберпреступники выбирали жертв, следуя свои критериям. Продукты ESET детектируют данную угрозу как Win32/FakeTC. По данным из отчета ESET, российский ресурс truecryptrussia.ru также выступал в сервера для управления и контролем бэкдора (С&С).

20 июля 2015 года в Грузии была выявлена новая атака Potao, во время которой заражение осуществлялось с помощью pdf-файла. Это говорит о том, что данная кибергруппа активно продолжают свою вредоносную деятельность. В связи с этим специалисты ESET настоятельно рекомендуют пользователям быть предельно осторожными, не открывать подозрительные вложения и не переходить по ссылкам, полученным из неизвестных источников, а также использовать надежные комплексные антивирусные решения.

1_medium.jpg)

_medium.jpg)